1 安全管理 1.1 安全框架 1.1.1 认证框架 学习目标 这一节,我们从 基础知识、认证流程、小结 三个方面来学习。 基础知识 资源操作 ! 认证流程 简介 ! 解析 小结 1.1.2 框架解读…

K8S安全管理 1 安全管理 1.1 安全框架 1.1.1 认证框架 学习目标

这一节,我们从 基础知识、认证流程、小结 三个方面来学习。

基础知识

资源操作

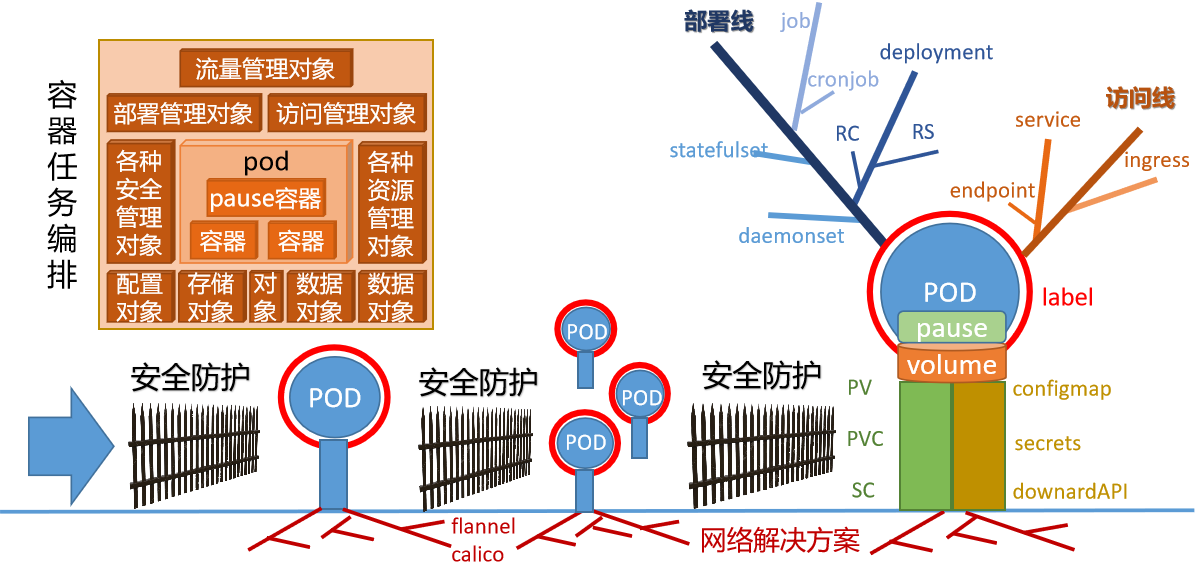

1 2 3 4 5 用户访问k8s业务应用的流程:-- ingress|service -- pod

认证流程

简介

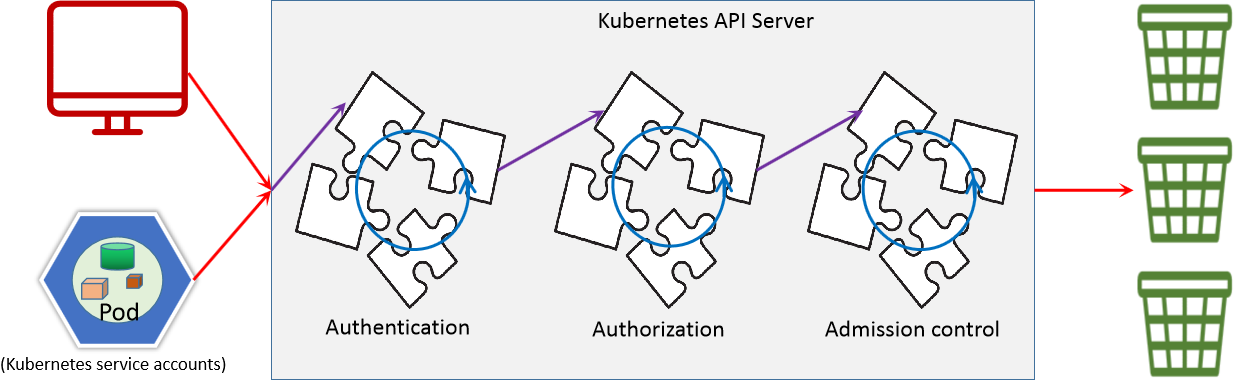

1 2 对APIServer的访问一般都要经过的三个步骤,认证(Authn)+授权(Authz)、准入控制(Admission),它也能在一定程度上提高安全性,不过更多是资源管理方面的作用。

1 2 3 4 5 6 认证(Authn)

解析

1 2 3 4 5 6 7 8 9 10 左侧:"短路模型" 的认证方式"短路" 即,失败的时候,到此结束,后续的规则不会进行。"短路模型" ,而是会全部检测

小结

1.1.2 框架解读 学习目标

这一节,我们从 流程解读、对象梳理、小结 三个方面来学习。

流程解读

认证

1 2 3 4 5 6 7 8 认证用户

1 2 3 4 5 6 7 8 9 10 用户组

1 2 3 4 认证方式

授权

1 授权主要是在认证的基础上,用于对集群资源的访问控制权限设置,通过检查请求包含的相关属性值,与相对应的访问策略相比较,API请求必须满足某些策略才能被处理。常见授权机制有:

1 2 3 4 5 6 Node1.6 +版本主推的授权策略,可以使用API自定义角色和集群角色,并将角色和特定的用户,用户组,Service Account关联起来,可以用来实现多租户隔离功能(基于namespace资源)

准入控制

1 2 准入控制(Admission Control),实际上是一个准入控制器插件列表,发送到APIServer的请求都需要经过这个列表中的每个准入控制器插件的检查,如果某一个控制器插件准入失败,就准入失败。它主要涉及到pod和容器对特定用户和特定权限之间的关联关系。

对象梳理

资源对象

对象简介

1 2 3 认证对象:SA、token

小结

1.2 认证实践 1.2.1 用户实践 学习目标

这一节,我们从 SA实践、UA实践、小结 三个方面来学习。

SA实践

资源属性

1 2 3 4 5 6 7 8 9 10 11 12 13 14 apiVersion: v1

命令解析

1 2 3 4 5 6 7 8 9 命令格式:kubectl create serviceaccount NAME [--dry -run ] [options ]"服务账号" --dry-run =false 模拟创建模式--generator ='serviceaccount/v1' 设定api版本信息-o , --output ='' 设定输出信息格式,常见的有:--save-config =false 保存配置信息--template ='' 设定配置模板文件

简单实践

1 2 创建专属目录root @kubernetes -master1 ~]

1 2 3 4 5 6 7 8 手工创建SA账号root @kubernetes -master1 /data /kubernetes /secure ]root @kubernetes -master1 /data /kubernetes /secure ]1 9 s

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 资源清单创建SAroot @kubernetes -master1 /data /kubernetes /secure ]--- -web -web -register .superopsmsb.com/superopsmsb/nginx_web:v0.1 root @kubernetes -master1 /data /kubernetes /secure ]-web created

1 2 3 4 5 6 7 8 9 10 11 12 查看资源属性root @kubernetes -master1 /data /kubernetes /secure ]-web -web :-api-access-wqb6w (ro)

1 2 3 4 容器内部的账号身份信息root @kubernetes -master1 /data /kubernetes /secure ]

UA实践

简介

1 2 3 4 所谓的UA其实就是我们平常做CA时候的基本步骤,主要包括如下几步1 创建私钥文件2 基于私钥文件创建证书签名请求3 基于私钥和签名请求生成证书文件

1 创建私钥文件

1 2 3 4 5 6 7 8 给用户 superopsmsb 创建一个私钥,命名成:superopsmsb.key(无加密)root @kubernetes -master1 ~]root @kubernetes -master1 /etc /kubernetes /pki ]-out filename 生成的私钥保存至filename文件,若未指定输出文件,则为标准输出-numbits 指定私钥的长度,默认1024 ,该项必须为命令行的最后一项参数

2 签名请求

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 用刚创建的私钥创建一个证书签名请求文件:superopsmsb.csrroot @kubernetes -master1 /etc /kubernetes /pki ]-new 生成证书请求文件-key 指定已有的秘钥文件生成签名请求,必须与-new 配合使用-out 输出证书文件名称-subj 输入证书拥有者信息,这里指定 CN 以及 O 的值,/表示内容分隔"CN" :Common Name,用于从证书中提取该字段作为请求的用户名 (User Name);"O" :Organization,用于分组认证root @kubernetes -master1 /etc /kubernetes /pki ]

3 生成证书

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 利用Kubernetes集群的CA相关证书对UA文件进行认证root @kubernetes -master1 /etc /kubernetes /pki ]-req 产生证书签发申请命令-in 指定需要签名的请求文件-CA 指定CA证书文件-CAkey 指定CA证书的秘钥文件-CAcreateserial 生成唯一的证书序列号-x509 表示输出一个X509格式的证书-days 指定证书过期时间为365 天-out 输出证书文件root @kubernetes -master1 /etc /kubernetes /pki ]

1 2 3 4 5 6 7 8 9 10 11 提取信息效果

小结

1.2.2 集群用户 学习目标

这一节,我们从 config基础、简单实践、小结 三个方面来学习。

config基础

简介

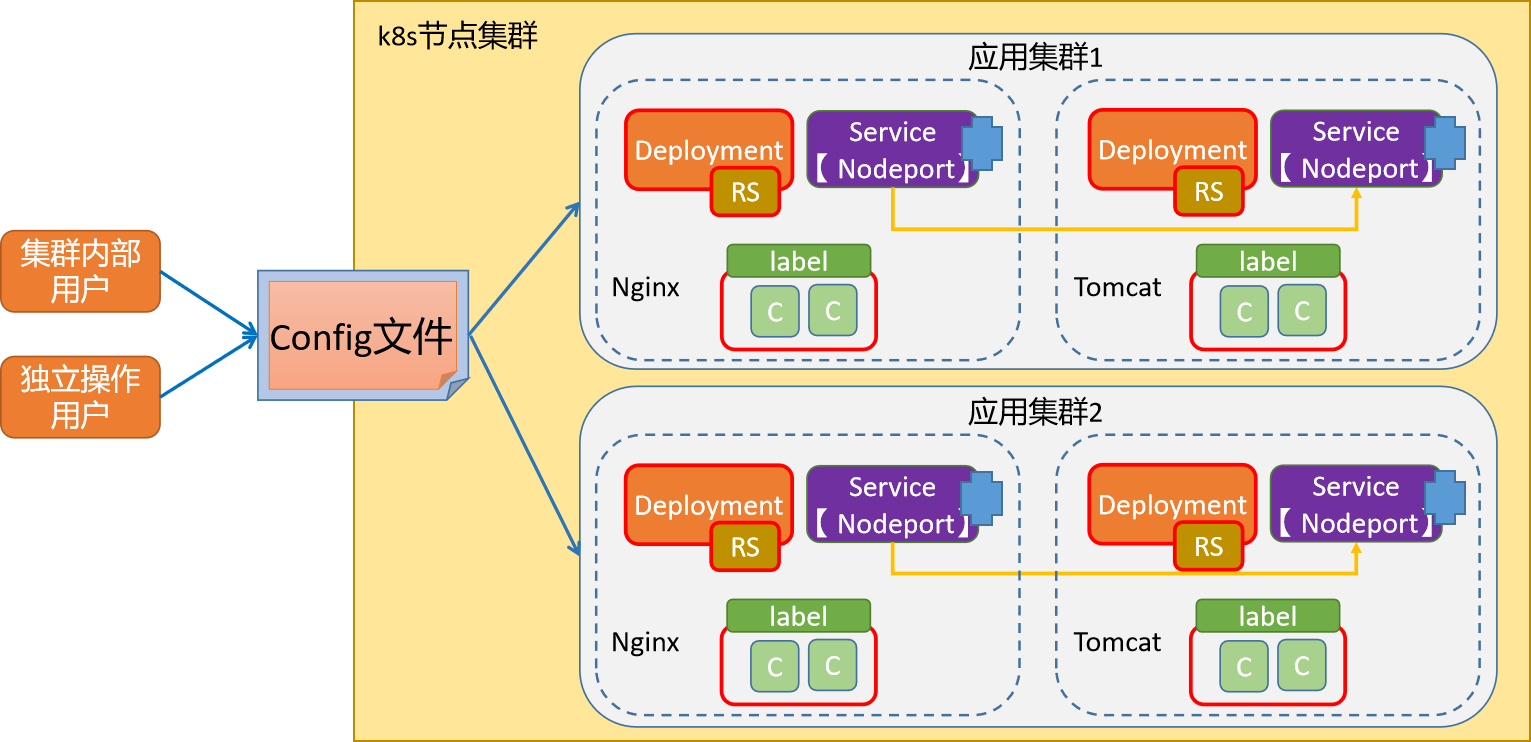

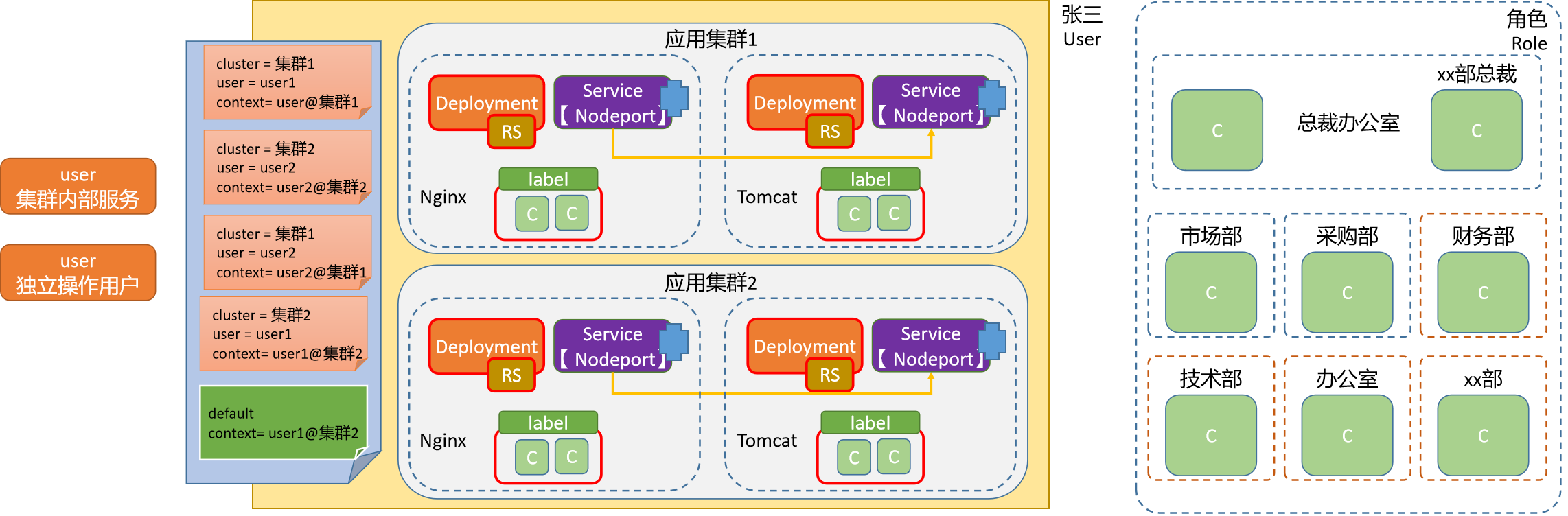

1 根据我们之前对kubernetes集群的了解,我们主要是通过config文件来进入到kubernetes集群内部的,然后具有操作相关资源的权限。

1 2 3 4 5 6 7 8 9 10 在config文件内部主要做了四件事情:1 创建登录k8s集群的用户2 创建登录k8s集群的地址3 将登录用户和目标k8s集群关联在一起,形成k8s集群入口4 设定默认的k8s集群入口10.0 .0.12

命令解读

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 集群操作get-clusters 显示 kubeconfig 文件中定义的集群-cluster 删除 kubeconfig 文件中指定的集群set-cluster Set a cluster entry in kubeconfig-user Delete the specified user from the kubeconfigget-users Display users defined in the kubeconfigset-credentials Set a user entry in kubeconfig-context Display the current-context -context 删除 kubeconfig 文件中指定的 contextget-contexts 描述一个或多个 contextsrename-context Rename a context from the kubeconfig fileset-context Set a context entry in kubeconfiguse-context Set the current-context in a kubeconfig fileset Set an individual value in a kubeconfig filein a kubeconfig file

简单实践

创建用户

1 2 3 4 5 6 7 8 创建用户root @kubernetes -master1 /etc /kubernetes /pki ]set-credentials 子命令的作用就是给kubeconfig认证文件创建一个用户条目--client-certificate =path/to/certfile 指定用户的签证证书文件--client-key =path/to/keyfile 指定用户的私钥文件--embed-certs =true,在kubeconfig中为用户条目嵌入客户端证书/密钥,默认值是false,--kubeconfig =/path/to/other_config.file 表示将属性信息单独输出到一个文件,不指定的话,表示存到默认的 ~/.kube/config文件中

创建集群

1 2 3 4 5 创建集群root @kubernetes -master1 /etc /kubernetes /pki ]--server =cluster_api_server--certificate-authority =path/to/certificate/authority

关联用户和集群

1 2 3 4 5 6 配置上下文信息root @kubernetes -master1 /etc /kubernetes /pki ]--cluster =cluster_nickname 关联的集群名称--user =user_nickname 关联的用户名称--namespace =namespace 可以设置该生效的命名空间

设定默认的入口

1 2 更改默认登录kubernetes的用户root @kubernetes -master1 /etc /kubernetes /pki ]

测试效果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 查看配置文件内容root @kubernetes -master1 /etc /kubernetes /pki ]-authority-data : DATA +OMITTED10.0 .0.200 :6443 -context : superopsmsb@mycluster-certificate-data : REDACTED-key-data : REDACTED

1 2 3 4 5 查看资源测试root @kubernetes -master1 /etc /kubernetes /pki ]"superopsmsb" cannot list resource "pods" in API group "" in the namespace "default"

小结

1.2.3 授权基础 学习目标

这一节,我们从 基础知识、Role实践、clusterRole实践、小结 四个方面来学习。

基础知识

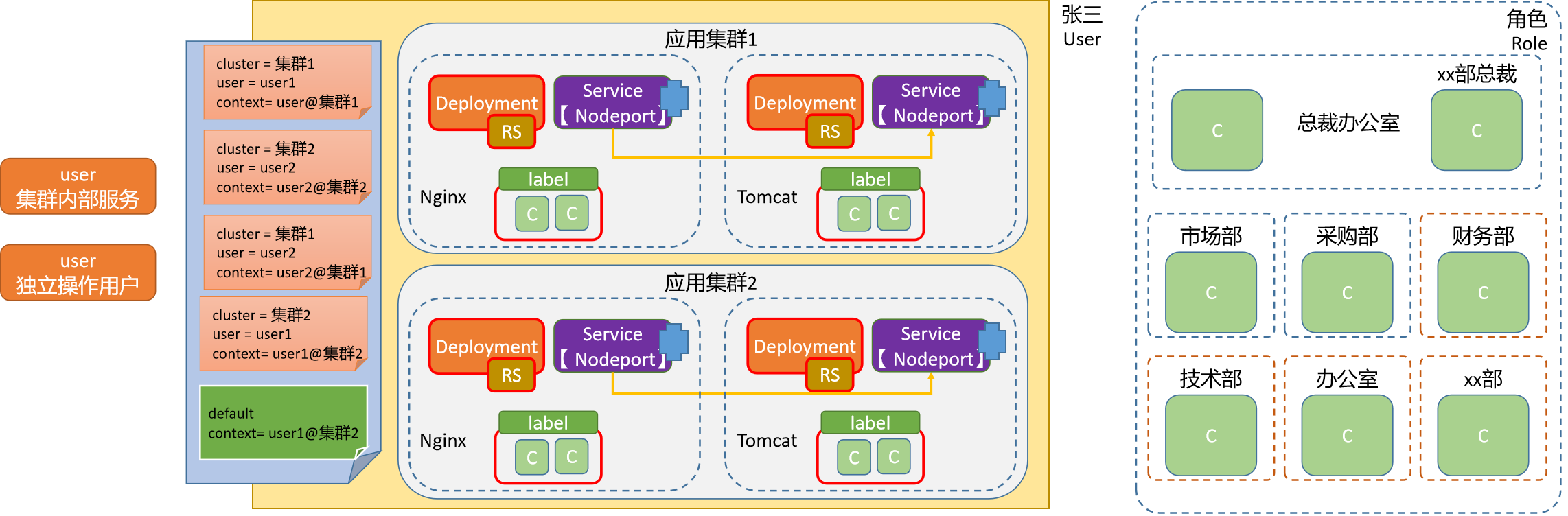

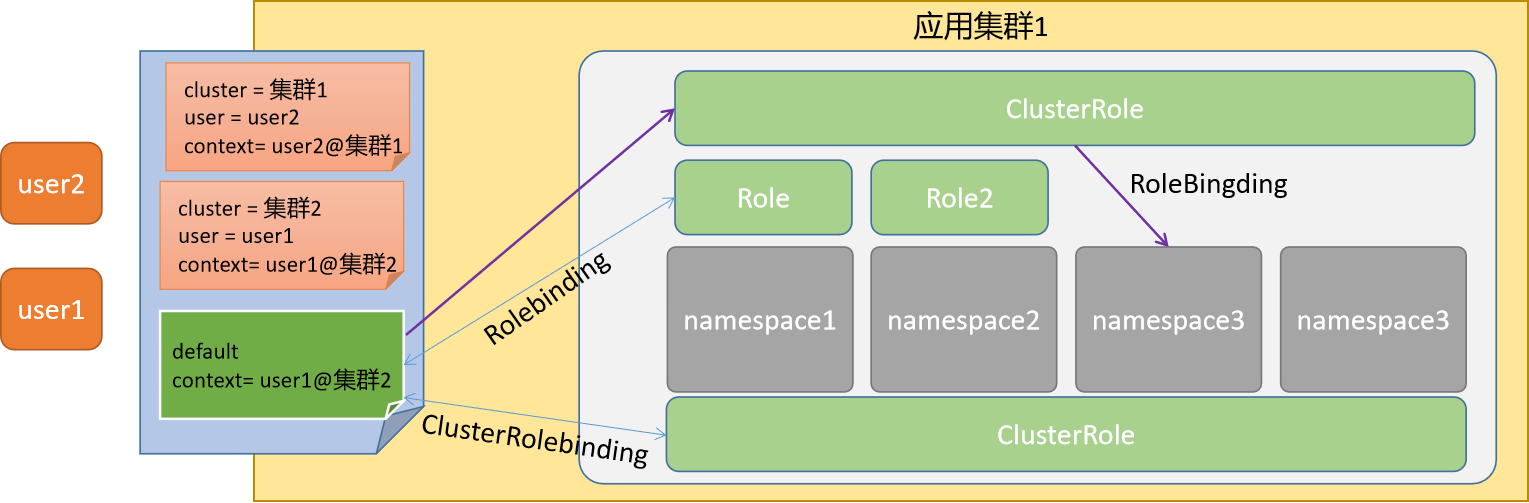

授权场景

授权机制

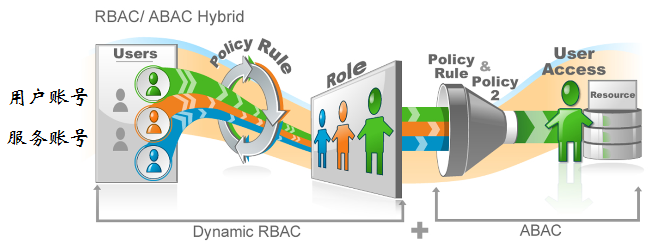

1 2 3 RBAC使用rbac.authorization.k8s.io API Group 来实现授权决策,允许管理员通过 Kubernetes API 动态配置策略,要启用RBAC,需要在 apiserver 中添加参数--authorization-mode =RBAC,kubeadm安装的集群默认开启了RBAC,我们可以通过查看 Master 节点上 apiserver 的静态Pod定义文件:root @kubernetes -master1 ~]--authorization-mode =Node,RBAC

1 Kubernetes的基本特性就是它的所有资源对象都是模型化的 API 对象,我们可以基于api-server 对各种资源进行增、删、改、查等操作,但是这些操作涉及到的不仅仅是资源本身和动作,而且还涉及到资源和动作之间的内容,比如api的分组版本和资源和api的关联即权限授权等。

授权

1 2 3 所谓的授权,其实指的是,将某些subject对象赋予执行某些资源动作的权限。我们有时候会将其称为Group (权限组),而这个组其实是有两部分组成:组名和组关联(也称绑定)。

授权级别

1 2 3 4 5 6 7 namespace级别Group 资源上的权限操作的集合

1 2 3 4 5 cluster级别

1 2 3 4 5 6 混合级别"权限降级"

1 2 3 4 场景1 :namespace 中的role角色都一致,如果都使用内部的RoleBingding的话,每个namespace 都必须单独创建role,而使用ClusterRole的话,只需要一个就可以了,大大的减轻批量使用namespace 中的RoleBingding 操作。2 :

简单实践

属性解析

1 2 3 4 5 6 7 8 9 10 11 12 13 14 我们可以使用 kubectl explain role 的方式来查看一下Role的属性信息:-required-

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 命令行创建role,查看具有pod资源的get、list权限的属性信息root @kubernetes -master1 ~]-reader role的名称"" 所有权限

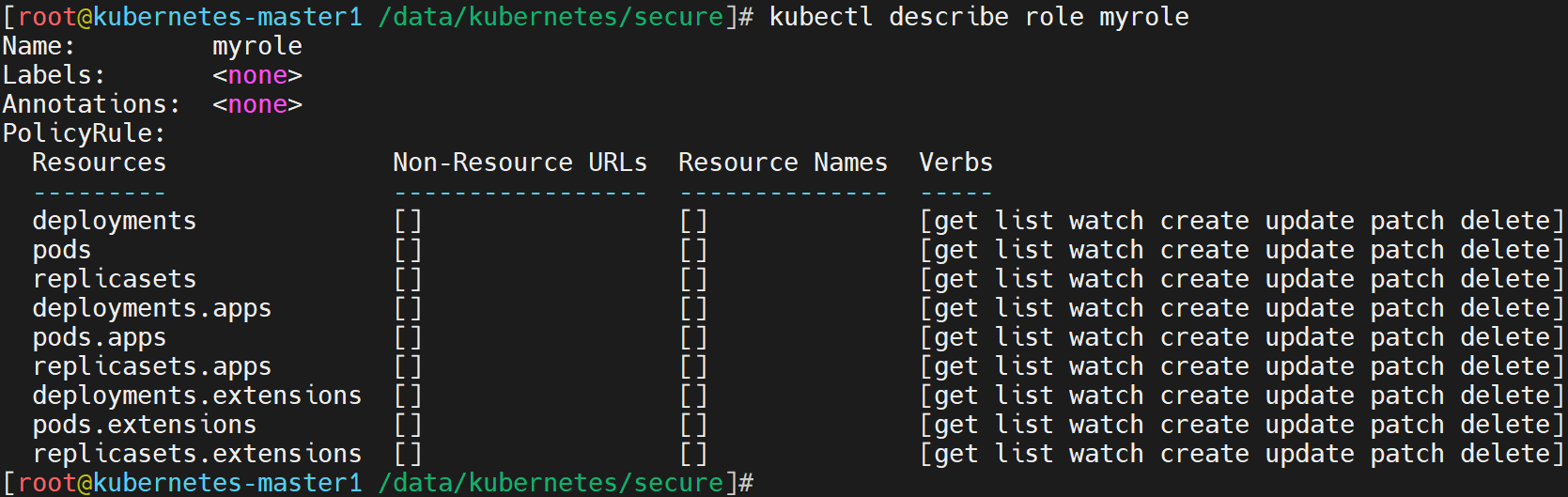

简单实践

1 2 3 4 5 6 7 8 9 10 11 12 13 按照上面的role格式,我们写一个role资源文件,允许用户操作 Deployment、Pod、RS 的所有权限root @kubernetes -master1 /data /kubernetes /secure ]"" , "extensions" , "apps" ]"pods" , "deployments" , "replicasets" ]"get" , "list" , "watch" , "create" , "update" , "patch" , "delete" ]Group ,在YAML中用空字符就可以,Deployment 属于 apps 的 API Group ,ReplicaSets属于extensions这个 API Group ,所以 rules 下面的 apiGroups 的内容:["" , "extensions" , "apps" ]"*" ]来代替。

查看资源对象

1 2 3 4 5 6 初始化实例对象root @kubernetes -master1 /data /kubernetes /secure ]root @kubernetes -master1 /data /kubernetes /secure ]

Role用户授权实践

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 限定用户只能访问命名空间资源root @kubernetes -master1 /data /kubernetes /secure ]-rolebind createdroot @kubernetes -master1 /data /kubernetes /secure ]-web 1 /1 Running 0 56 mroot @kubernetes -master1 /data /kubernetes /secure ]"superopsmsb" cannot list resource "services" in API group "" in the namespace "default" root @kubernetes -master1 /data /kubernetes /secure ]"superopsmsb" cannot list resource "services" in API group "" in the namespace "kube-system" root @kubernetes -master1 /data /kubernetes /secure ]"super-rolebind" deleted

ClusterRole实践

属性解析

1 2 3 4 5 6 7 8 9 10 11 12 13 [root @kubernetes -master1 /data /kubernetes /secure ]-required-

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 命令行创建clusterrole,查看具有pod资源的get、list权限的属性信息root @kubernetes -master1 ~]"" 所有权限

简单实践

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 按照上面的clusterrole格式,我们写一个clusterrole资源文件,允许用户操作 Deployment、Pod、RS 的所有权限root @kubernetes -master1 /data /kubernetes /secure ]"" ]"pods" ]"get" , "list" , "watch" ]root @kubernetes -master1 /data /kubernetes /secure ]root @kubernetes -master1 /data /kubernetes /secure ]-Resource URLs Resource Names Verbs--------- ----------------- -------------- ----- get list watch ]

ClusterRole用户授权实践

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 限定用户只能访问命名空间资源root @kubernetes -master1 /data /kubernetes /secure ]root @kubernetes -master1 /data /kubernetes /secure ]-web 1 /1 Running 0 68 mroot @kubernetes -master1 /data /kubernetes /secure ]"superopsmsb" cannot list resource "services" in API group "" in the namespace "default" root @kubernetes -master1 /data /kubernetes /secure ]-5d555c984-hzq8q 1 /1 Running 0 9 h root @kubernetes -master1 /data /kubernetes /secure ]"super-clusterrolebind" deleted

小结

1.2.4 授权案例 学习目标

这一节,我们从 案例解读、文件实践、小结 三个方面来学习。

案例解读

简介

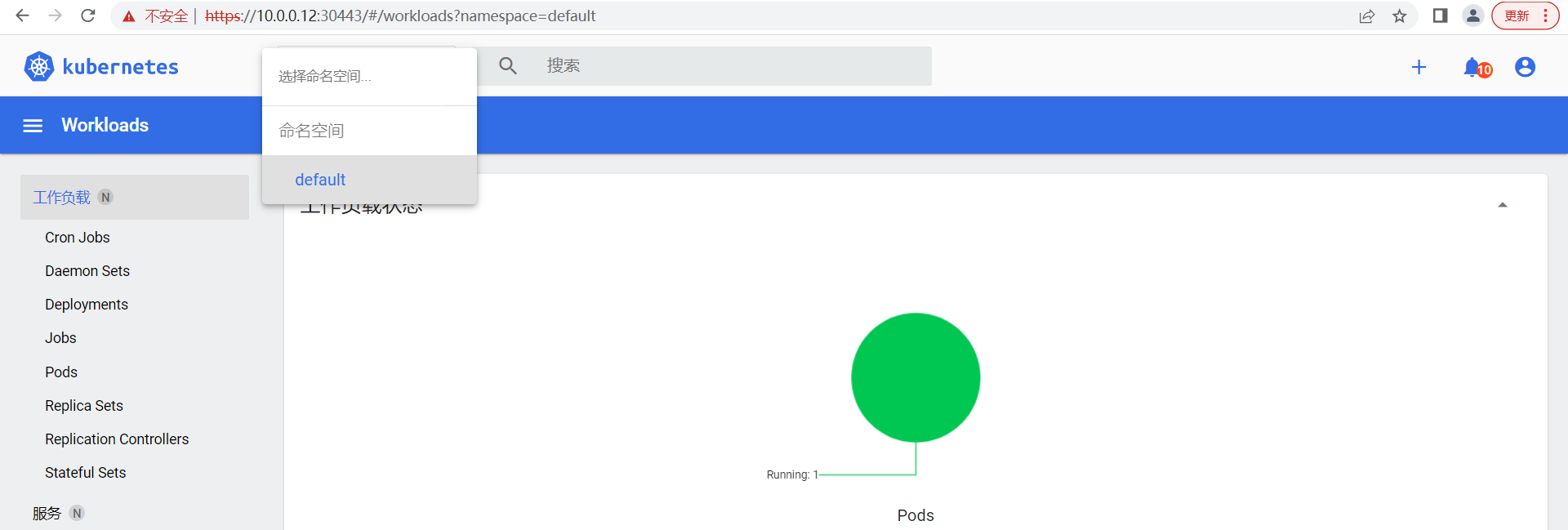

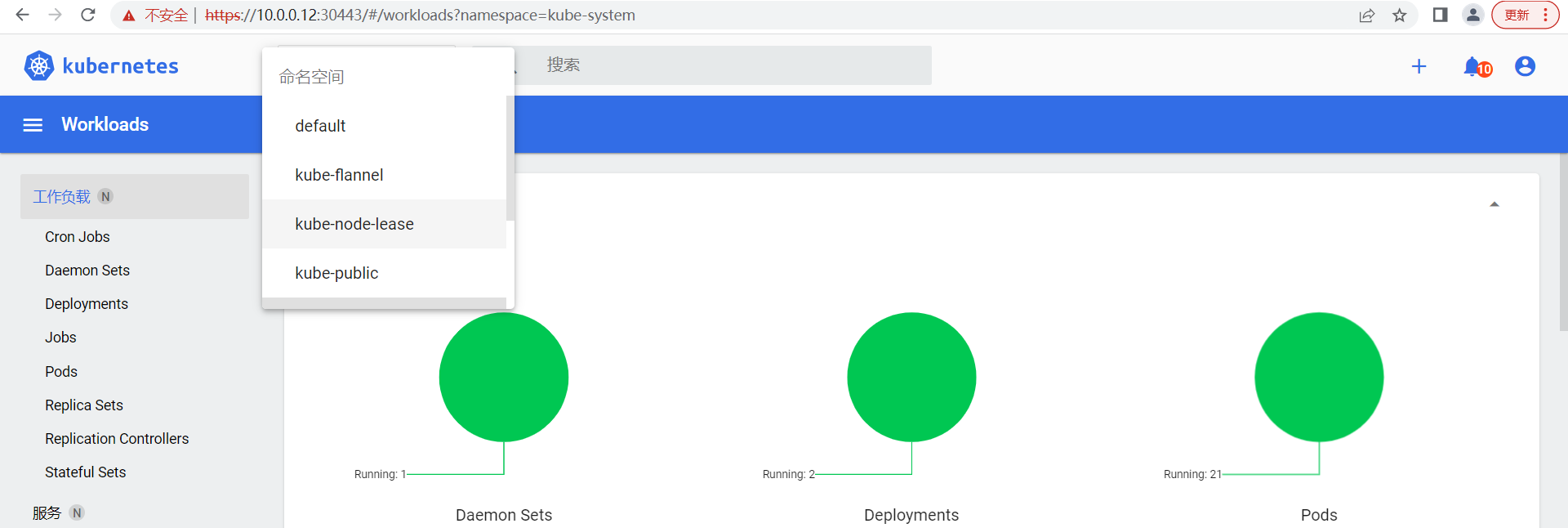

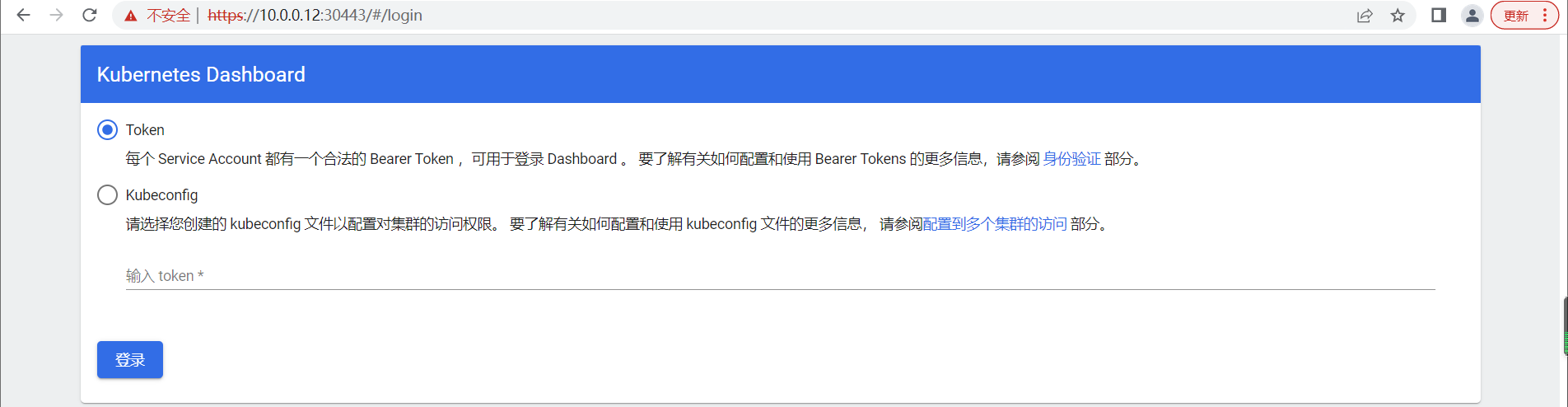

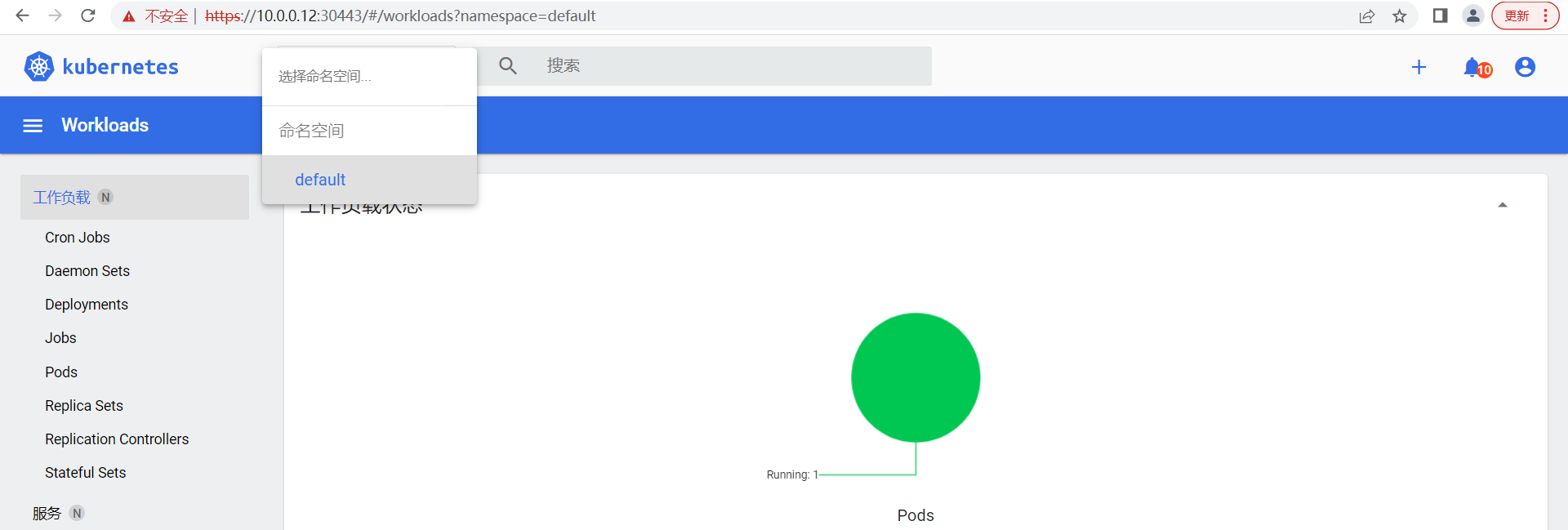

1 接下来我们在kubernetes的默认dashboard上面,来综合演示一下用户的安全管理操作。

1 2 3 4 5 6 对于dashboard来说,他的认证方法主要有两种:令牌认证和文件认证。由于涉及面比较多,我们通过两节的内容来进行讲解,在这里我们用令牌的方式来学习完整的服务认证流程。

1 2 3 4 根据我们之前对serviceaccount的工作流程的学习,对于dashboard的配置也应该遵循相应的操作流程:1 、创建专用的serviceaccount2 、创建对应的权限角色3 、将serviceaccount和权限角色进行关联绑定

令牌认证

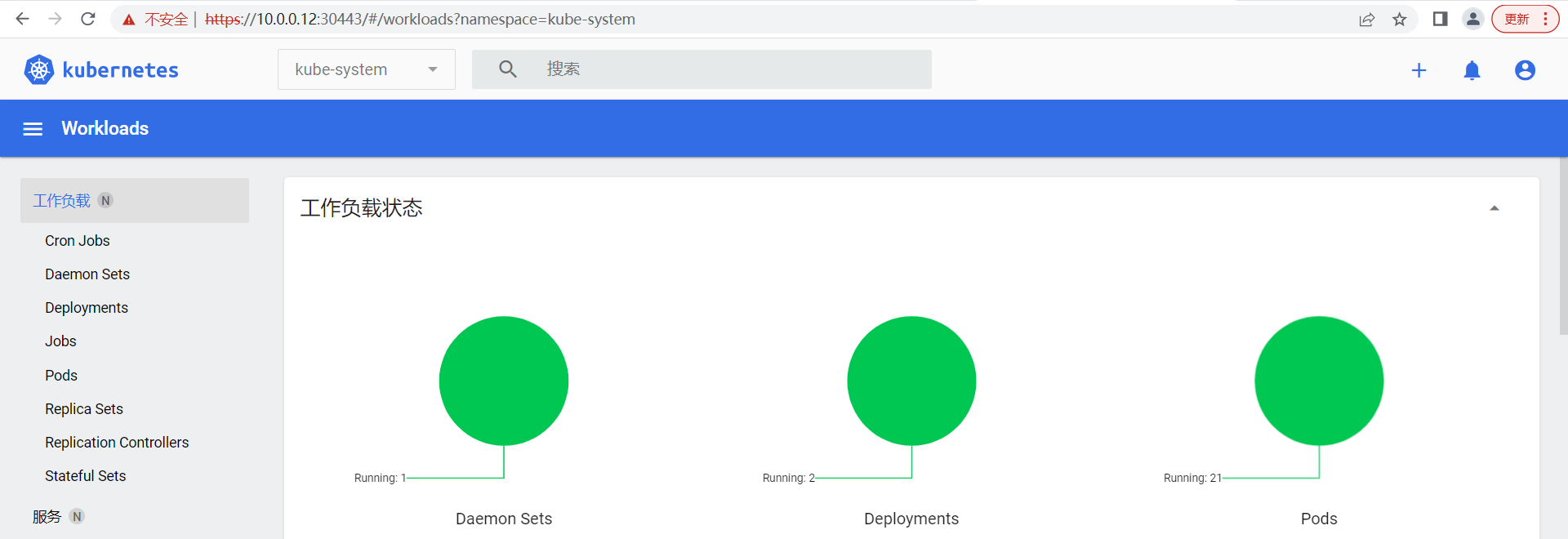

集群级别

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 资源定义文件方式 root @kubernetes -master1 /data /kubernetes /secure ]-admin "true" -admin -admin -system --- -admin -system -service : "true" root @kubernetes -master1 /data /kubernetes /secure ]-admin created-admin created

1 2 3 4 5 6 7 获取token信息root @kubernetes -master1 /data /kubernetes /secure ]-admin-token-4cdrd

用户级别

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 资源定义文件方式 root @kubernetes -master1 /data /kubernetes /secure ]-ns --- -ns -ns root @kubernetes -master1 /data /kubernetes /secure ]-ns created

1 2 3 4 5 6 7 获取token信息root @kubernetes -master1 /data /kubernetes /secure ]-ns-token-btq6w

文件实践

namespace文件实践

1 2 设置集群信息set-cluster kubernetes --certificate-authority =/etc/kubernetes/pki/ca.crt --server ="https://10.0.0.200:6443" --embed-certs =true --kubeconfig =/root/dashboard-ns .conf

1 2 3 4 5 获取秘钥信息root @kubernetes -master1 /data /kubernetes /secure ]set-credentials dashboard-ns --token =$NAMESPACE_TOKEN --kubeconfig =/root/dashboard-ns .conf

1 2 3 4 配置上下文信息set-context dashboard-ns @kubernetes --cluster =kubernetes --user =def-ns-admin --kubeconfig =/root/dashboard-ns .confuse-context dashboard-ns @kubernetes --kubeconfig =/root/dashboard-ns .conf

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 查看效果root @kubernetes -master1 /data /kubernetes /secure ]-authority-data : DATA +OMITTED10.0 .0.200 :6443 -ns-admin -ns @kubernetes-context : dashboard-ns @kubernetes-ns -ns-admin

1 下载dashboard-ns .conf到windows主机,然后在浏览器上,以kubeconfig文件方式登录dashboard

cluster文件实践

1 2 设置集群信息set-cluster kubernetes --certificate-authority =/etc/kubernetes/pki/ca.crt --server ="https://10.0.0.200:6443" --embed-certs =true --kubeconfig =/root/dashboard-cluster .conf

1 2 3 4 5 获取秘钥信息root @kubernetes -master1 /data /kubernetes /secure ]set-credentials dashboard-cluster --token =$CLUSTER_TOKEN --kubeconfig =/root/dashboard-cluster .conf

1 2 3 4 配置上下文信息set-context dashboard-cluster @kubernetes --cluster =kubernetes --user =dashboard-cluster --kubeconfig =/root/dashboard-cluster .confuse-context dashboard-cluster @kubernetes --kubeconfig =/root/dashboard-cluster .conf

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 查看效果root @kubernetes -master1 /data /kubernetes /secure ]-authority-data : DATA +OMITTED10.0 .0.200 :6443 -cluster -cluster @kubernetes-context : dashboard-cluster @kubernetes-cluster

1 下载dashboard-cluster .conf到windows主机,然后在浏览器上,以kubeconfig文件方式登录dashboard

小结

文件实践

文件实践