kubernetes网络解决方案 Calico 一、CNI方案 学习目标 这一节,我们从 基础原理、方案解读、小结 三个方面来学习 基础原理 容器访问模式 ! CNI简介 ! CNI目前被谁管理? 方…

kubernetes网络解决方案 Calico kubernetes网络解决方案 Calico 一、CNI方案 学习目标

这一节,我们从 基础原理、方案解读、小结 三个方面来学习

基础原理

容器访问模式

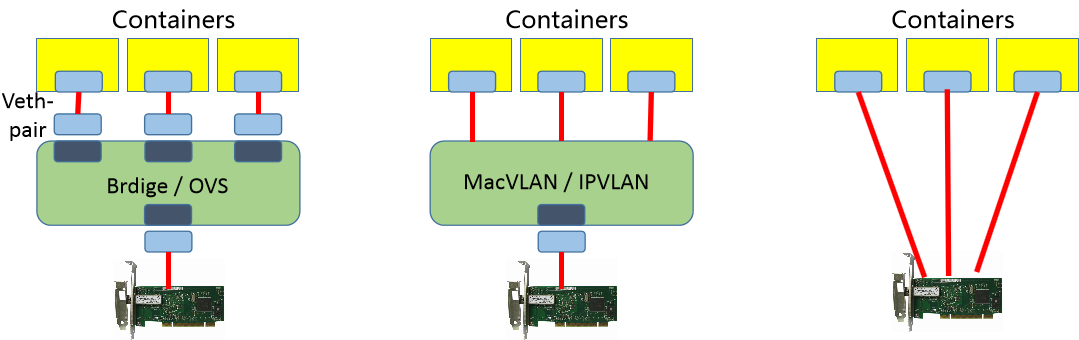

1 2 3 方法1 : 虚拟网桥 + 虚拟网卡对2 : 多路复用 + 内核级的VLAN模块3 : 硬件交换 + 硬件虚拟化

CNI简介

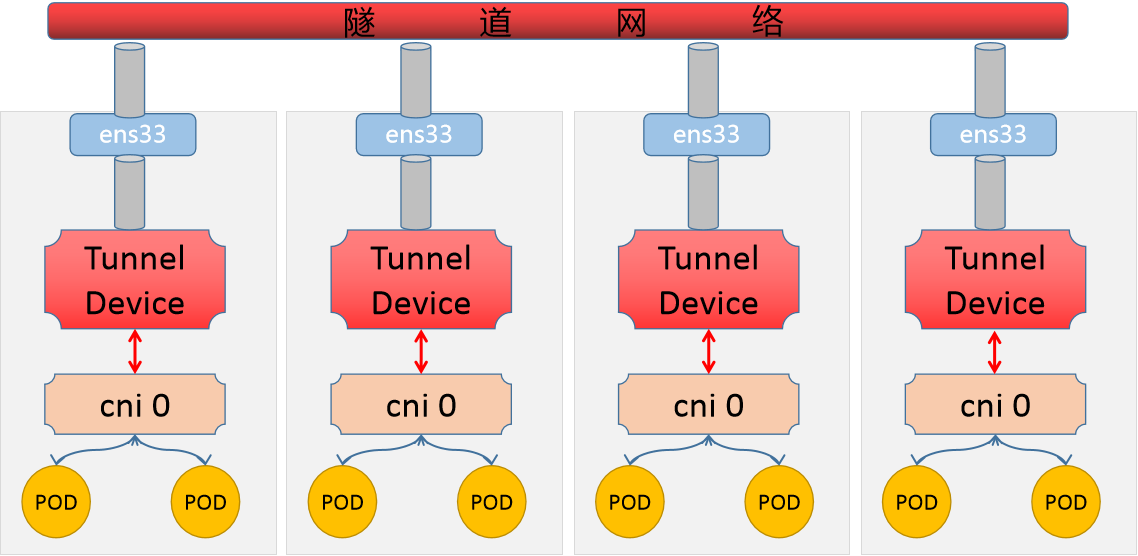

1 2 根据我们对于容器的基本了解,他虽然可以借助于虚拟网桥docker0实现一定程度的网络功能,但是在大范围容器访问层面,其没有最好的网络解决方案,只能借助于一些第三方的网络解决方案来实现容器级别的跨网络通信能力。1 不想被Docker要挟,2 自有的网络namespace设计有关。

1 2 3 4 5 CNI的设计思想即为:Kubernetes在启动Pod的pause容器之后,直接调用CNI网络插件,从而实现为Pod内部应用容器所在的Network Namespace配置符合预期的网络信息。这里面需要特别关注两个方面:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 在Kubernetes中,CNI对于容器网络的设置主要是以CNI Plugin插件的方式来为容器配置网络资源,它主要有三种模式:-device Filter (TBF)来进行限流的二进制文件

1 更多详情查看:https://github.com/containernetworking/cni/blob/main/SPEC.md

CNI目前被谁管理?

1 在 Kubernetes 1.24 之前,CNI 插件也可以由 kubelet 使用命令行参数 cni-bin-dir 和 network-plugin 管理。而在Kubernetes 1.24 移除了这些命令行参数, CNI 的管理不再是 kubelet 的工作。而变成下层的容器引擎需要做的事情了,比如cri-dockerd 服务的启动文件

1 2 3 4 5 查看服务文件 /etc/systemd/system/cri-docker .service-dockerd --network-plugin =cni --cni-conf-dir =/etc/cni/net.d --cni-bin-dir =/opt/cni/bin ...-tools 软件包自动创建出来的,这里面包含了很多的网络命令工具

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 flannel的CNI配置文件"name" : "cbr0" ,"plugins" : ["type" : "flannel" , "delegate" : {"hairpinMode" : true ,"isDefaultGateway" : true "type" : "portmap" , "capabilities" : {"portMappings" : true

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 35 calico的CNI配置文件"name" : "k8s-pod-network" ,"cniVersion" : "0.3.1" ,"plugins" : ["type" : "calico" ,"log_level" : "info" ,"log_file_path" : "/var/log/calico/cni/cni.log" ,"datastore_type" : "kubernetes" ,"nodename" : "kubernetes-master" ,"mtu" : 0 ,"ipam" : {"type" : "host-local" ,"subnet" : "usePodCidr" "policy" : {"type" : "k8s" "kubernetes" : {"kubeconfig" : "/etc/cni/net.d/calico-kubeconfig" "type" : "portmap" ,"snat" : true ,"capabilities" : {"portMappings" : true }"type" : "bandwidth" ,"capabilities" : {"bandwidth" : true }

方案解读

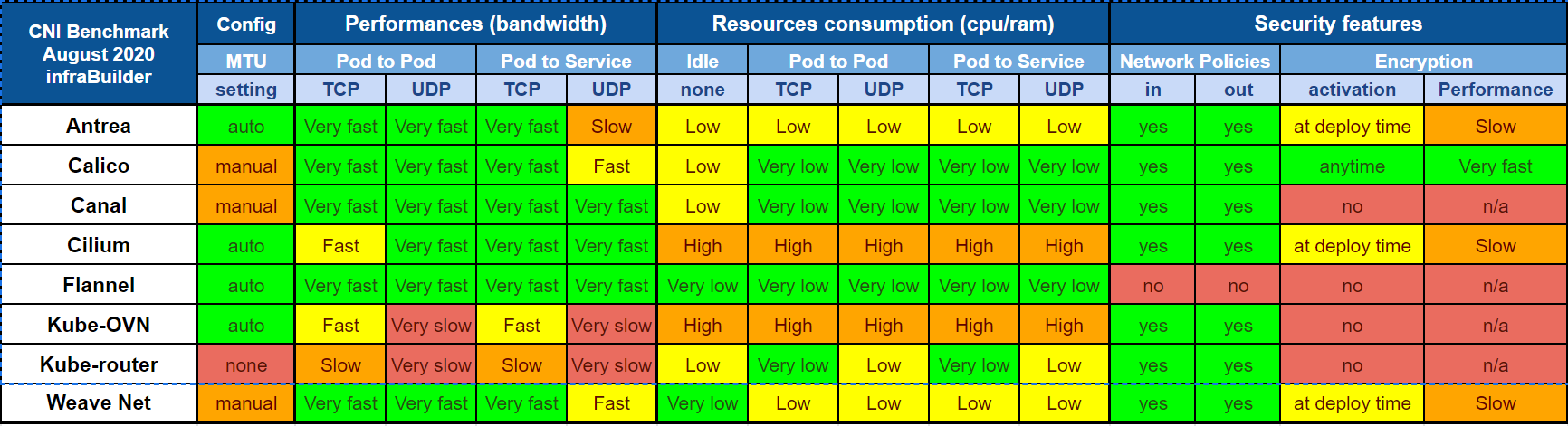

1 2 kubernetes提供了很多的网络解决方案,相关的资料如下:-cn /docs/concepts/cluster-administration /addons/

flannel方案

1 2 3 4 项目地址:https://github.com/coreos/flannel

calico方案

1 2 3 4 项目地址:https://github.com/projectcalico/cni-plugin

canal方案

1 2 3 4 项目地址:https://github.com/projectcalico/canal

weave方案

1 2 3 4 项目地址:https://www.weave.works/oss/net/

1 2 3 bandwidth - 带宽、consumption - 消耗、encryption - 加密12 dQqSGI0ZcmuEy48nA0P_bPl7Yp17fNg7De47CYWzaM/edit

小结

二、 Calico环境 学习目标

这一节,我们从 基础知识、原理解读、小结 三个方面来学习

基础知识

简介

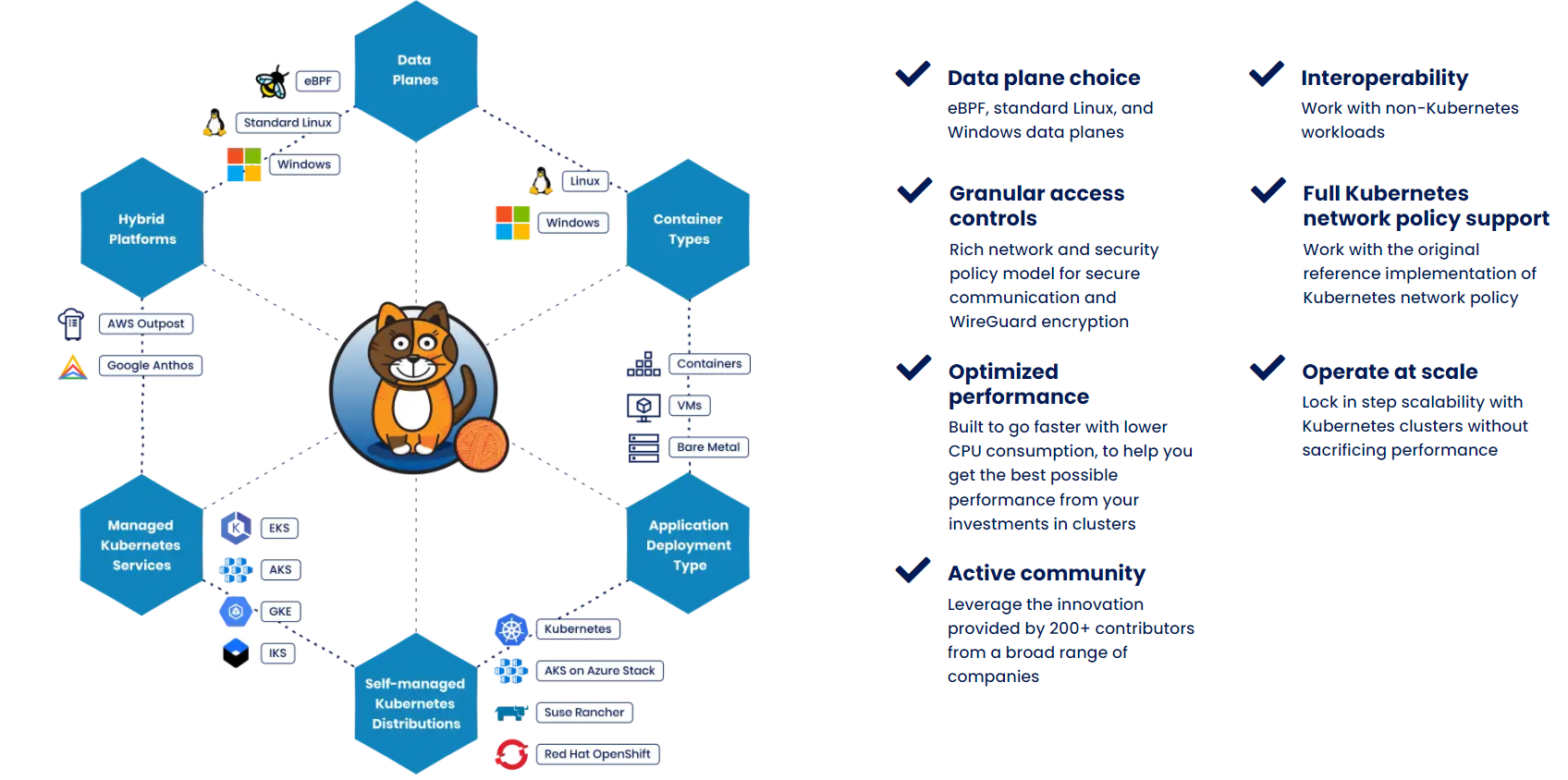

1 2 3 4 5 Calico是一个开源的虚拟化网络方案,用于为云原生应用实现互联及策略控制.相较于 Flannel 来说,Calico 的优势是对网络策略(network policy),它允许用户动态定义 ACL 规则控制进出容器的数据报文,实现为 Pod 间的通信按需施加安全策略.不仅如此,Calico 还可以整合进大多数具备编排能力的环境,可以为 虚机和容器提供多主机间通信的功能。IP 地址,各节点路由器通过 BGP(Border Gateway Protocol)学习生成路由规则,从而将不同节点上的容器连接起来.因此,Calico 方案其实是一个纯三层的解决方案,通过每个节点协议栈的三层(网络层)确保容器之间的连通性,这摆脱了 flannel host-gw 类型的所有节点必须位于同一二层网络的限制,从而极大地扩展了网络规模和网络边界。v3 .24 .1 (20220827 )、 v3 .20 .6 (20220802 )、v3 .21 .6 (20220722 )、 v3 .23 .3 (20220720 )、v3 .22 .4 (20220720 )

网络模型

1 2 3 Calico为了实现更广层次的虚拟网络的应用场景,它支持多种网络模型来满足需求。BGP (三层虚拟网络解决方案)overlay network - IPIP (双层IP实现跨网段效果)、VXLAN (数据包标识实现大二层上的跨网段通信)

设计思想

1 Calico不使用隧道或者NAT来实现转发,而是巧妙的把所有二三层流量转换成三层流量,并通过host上路由配置完成跨host转发。

为什么用calico

原理解读

calico

1 2 Calico是一个开源的虚拟化网络方案,用于为云原生应用实现互联及策略控制.相较于 Flannel 来说,Calico 的优势是对网络策略(network policy),它允许用户动态定义 ACL 规则控制进出容器的数据报文,实现为 Pod 间的通信按需施加安全策略.不仅如此,Calico 还可以整合进大多数具备编排能力的环境,可以为 虚机和容器提供多主机间通信的功能。

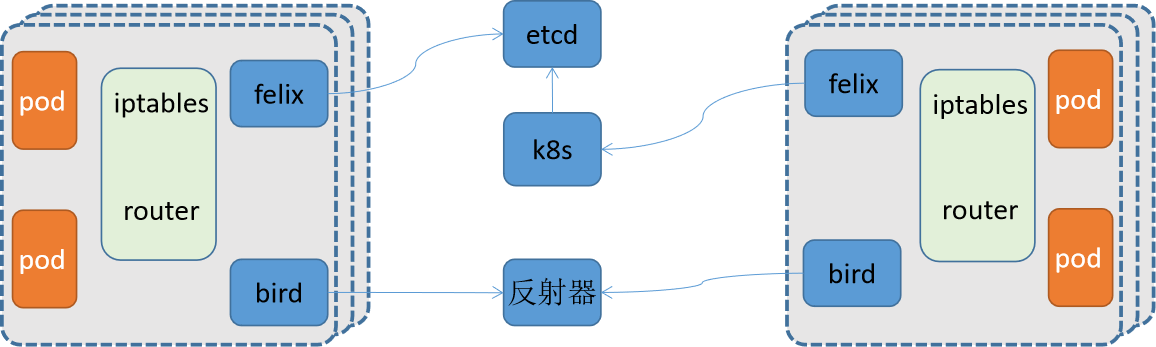

软件结构

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 Felix-apiserver 来工作50 节点,可以结合 kube-apiserver 来实现数据的存储50 节点,推荐使用独立的ETCD集群来进行处理。-started /kubernetes/self-managed-onprem /onpremises100 个节点推荐使用:-started /kubernetes/rancher

工作模式

1 对于节点量少的情况下,我们推荐使用左侧默认的模式,当节点量多的时候,我们推荐使用右侧的反射器模式

小结

2.1 Calico部署 学习目标

这一节,我们从 环境解析、简单实践、小结 三个方面来学习

环境解析

k8s环境上的calico逻辑

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 confd -controllers

基础环境支持

1 2 3 4 5 6 7 8 9 10 11 linux 主机基本要求:-64 、arm64、ppc64le 或 s390x 处理器2 CPU2 GB 内存10 GB 可用磁盘空间7 .x+、CentOS 7 .x+、Ubuntu 16.04 + 或 Debian 9 .x+--pod-network-cidr 属性-started /kubernetes/quickstart

部署解析

1 对于calico在k8s集群上的部署来说,为了完成上面四个组件的部署,这里会涉及到两个部署组件

组件名

组件作用

calico-node

需要部署到所有集群节点上的代理守护进程,提供封装好的Felix和BIRD

calico-kube-controller

专用于k8s上对calico所有节点管理的中央控制器。负责calico与k8s集群的协同及calico核心功能实现。

部署步骤

1 2 3 4 5 6 7 1 获取资源配置文件2 定制CIDR配置3 定制pod的manifest文件分配网络配置4 应用资源配置文件

1 2 3 注意事项:-gw 模式的话,一定要注意,在使用calico之前,将之前所有的路由表信息清空,否则无法看到calico的tunl的封装效果

简单实践

环境部署

1 2 3 4 5 1 获取资源清单文件data /kubernetes/network/calico -p cd /data /kubernetes/network/calico/curl https://docs.projectcalico.org/manifests/calico.yaml -O cp calico.yaml{,.bak}

1 2 3 4 5 6 7 8 9 10 11 2 配置资源清单文件---- 官网推荐的修改内容4546 - name: CALICO_IPV4POOL_CIDR4547 value: "10.244.0.0/16" ---- 方便我们的后续实验,新增调小子网段的分配4548 - name: CALICO_IPV4POOL_BLOCK_SIZE4549 value: "24"

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 3 定制pod的manifest文件分配网络配置---- 修改下面的内容64 "ipam" : {65 "type" : "calico-ipam" 66 },---- 修改后的内容64 "ipam" : {65 "type" : "host-local" ,66 "subnet" : "usePodCidr" 67 },---- 定制calico使用k8s集群节点的地址4551 - name: USE_POD_CIDR4552 value: "true" -local 这一IPAM插件以强制从PodCIDR中分配地址

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 4 定制默认的docker镜像24.1 24.1 -controllers :v3.24.1 for i in $ (grep docker.io calico.yaml | uniq | awk -F '/' '{print $NF}' )do $i $i kubernetes-register .superopsmsb.com/google_containers/$i -register .superopsmsb.com/google_containers/$i $i -i 's#docker.io/calico#kubernetes-register.superopsmsb.com/google_containers#g' calico.yaml-register .superopsmsb.com/google_containers/cni:v3.24.1 -register .superopsmsb.com/google_containers/cni:v3.24.1 -register .superopsmsb.com/google_containers/node:v3.24.1 -register .superopsmsb.com/google_containers/node:v3.24.1 -register .superopsmsb.com/google_containers/kube-controllers :v3.24.1

1 2 3 4 5 6 7 8 9 10 11 12 5 应用资源配置文件-f kube-flannel .yml-n kube-system | grep flannel1

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 应用calico插件-f calico.yaml-node 部署的时候,会启动多个进程-kube-controllers-549f7748b5-xqz8j 0 /1 ContainerCreating 0 9 s-node-74c5w 0 /1 Init:0 /3 0 9 s-kube-controllers-549f7748b5-xqz8j 0 /1 Running 0 39 s-node-74c5w 0 /1 Running 0 39 s

1 2 3 4 5 6 7 8 每个calico节点上都有多个进程,分别来处理不同的功能9315 0.5 1.1 1524284 43360 ? Sl 15 :29 0 :00 calico-node -confd 9316 0.2 0.8 1155624 32924 ? Sl 15 :29 0 :00 calico-node -monitor-token 9317 2.8 1.0 1598528 40992 ? Sl 15 :29 0 :02 calico-node -felix 9318 0.3 0.9 1155624 35236 ? Sl 15 :29 0 :00 calico-node -monitor-addresses 9319 0.3 0.8 1155624 33460 ? Sl 15 :29 0 :00 calico-node -status-reporter 9320 0.2 0.7 1155624 30364 ? Sl 15 :29 0 :00 calico-node -allocate-tunnel-addrs

测试效果

1 2 3 4 5 获取镜像-register .superopsmsb.com/superopsmsb/nginx:1.23 .1 -register .superopsmsb.com/superopsmsb/nginx:1.23 .1

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 创建一个deployment-deployment --image =kubernetes-register .superopsmsb.com/superopsmsb/nginx:1.23 .1 --replicas =3 -deployment-554dff674-267gq 1 /1 Running 0 48 s-deployment-554dff674-c8cjs 1 /1 Running 0 48 s-deployment-554dff674-pxrwb 1 /1 Running 0 48 s-deployment --port =80 --target-port =80 curl 10.108 .138.97

小结

2.2 简单实践 学习目标

这一节,我们从 网络解析、命令完善、小结 三个方面来学习

网络解析

calico部署完毕后,会生成一系列的自定义配置属性信息

1 2 3 4 5 6 自动生成一个api版本信息-resources | grep crd.pro

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 这里面的 ippools 里面包含了calico相关的网络属性信息-ipv4-ippool 37 m24 10.244 .0.0 /16 24 位掩码

环境创建完毕后,会生成一个tunl0的网卡,所有的流量会走这个tunl0网卡

1 2 3 4 5 6 7 8 9 10 确认网卡和路由信息10.244 .1.0 /24 via 10.0 .0.13 dev tunl0 proto bird onlink10.244 .2.0 /24 via 10.0 .0.14 dev tunl0 proto bird onlink10.244 .3.0 /24 via 10.0 .0.15 dev tunl0 proto bird onlink10.244 .4.0 /24 via 10.0 .0.16 dev tunl0 proto bird onlink10.244 .5.0 /24 via 10.0 .0.17 dev tunl0 proto bird onlink

测试效果

1 2 3 4 5 6 7 由于在calico的默认网络模型是 IPIP,所以我们在进行数据包测试的时候,可以通过直接抓取宿主机数据包,来发现双层ip效果-o wideroot @kubernetes -master1 /data /kubernetes /network /calico ]10.244 .4.3 (10.244 .4.3 ) 56 (84 ) bytes of data .64 bytes from 10.244 .4.3 : icmp_seq=1 ttl=63 time=0.794 ms

1 2 3 4 5 6 7 8 9 10 11 12 在node2上检测数据包的效果root @kubernetes -node2 ~]-v or -vv for full protocol decode-type EN10MB (Ethernet), capture size 262144 bytes15 :38 :52.231680 IP 10.0 .0.12 > 10.0 .0.16 : IP 10.244 .0.1 > 10.244 .4.3 : ICMP echo request, id 19189 , seq 1 , length 64 (ipip-proto-4 )15 :38 :52.231989 IP 10.0 .0.16 > 10.0 .0.12 : IP 10.244 .4.3 > 10.244 .0.1 : ICMP echo reply, id 19189 , seq 1 , length 64 (ipip-proto-4 )15 :38 :54.666538 IP 10.0 .0.16 .33992 > 10.0 .0.12 .179 : Flags [P. ], seq 4281052787 :4281052806 , ack 3643645463 , win 58 , length 19 : BGP15 :38 :54.666962 IP 10.0 .0.12 .179 > 10.0 .0.16 .33992 : Flags [. ], ack 19 , win 58 , length 0 -proto-4 10.244 .0.1 -> 10.0 .0.12 -> 10.0 .0.16 -> 10.244 .6.3

命令完善

简介

1 2 3 4 calico本身是一个复杂的系统,复杂到它自己提供一个非常重要的Restful接口,结合calicoctl命令来管理自身的相关属性信息,calicoctl可以直接与etcd进行操作,也可以通过kube-apiserver 的方式与etcd来进行操作。默认情况下,它与kube-apiserver 通信的认证方式与kubectl的命令使用同一个context。但是我们还是推荐,使用手工定制的一个配置文件。-started /kubernetes/hardway/the-calico-datastore

1 2 3 4 5 6 7 8 9 获取专用命令cd /usr/local/bin/curl -L https://github.com/projectcalico/calico/releases/download/v3.24.1 /calicoctl-linux-amd64 -o calicoctloptions ] <command> [<args >... ]

命令的基本演示

1 2 3 4 5 6 7 8 9 10 查看ip的管理--help ---------- +--------------- +----------- +------------ +-------------- +IN USE | IPS FREE |---------- +--------------- +----------- +------------ +-------------- +10.244 .0.0 /16 | 65536 | 0 (0 %) | 65536 (100 %) |---------- +--------------- +----------- +------------ +-------------- +

1 2 3 4 5 6 7 8 9 10 11 12 查看信息的显式效果--help -------------------- +------- +-------------------- +------- +0 |-------------------- +------- +

将calico整合到kubectl里面

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 定制kubectl 插件子命令-calico [options ] <command> [<args >... ]root @kubernetes -master1 /usr /local /bin ]process is running.-------------- +------------------- +------- +---------- +------------- +TYPE | STATE | SINCE | INFO |-------------- +------------------- +------- +---------- +------------- +10.0 .0.15 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.17 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.13 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.14 | node-to-node mesh | up | 07 :30 :51 | Established |10.0 .0.16 | node-to-node mesh | up | 07 :31 :41 | Established |-------------- +------------------- +------- +---------- +------------- +

小结

2.3 BGP实践 学习目标

这一节,我们从 bgp改造、反射器实践、小结 三个方面来学习

bgp改造

简介

1 对于现有的calico环境,我们如果需要使用BGP环境,我们可以直接使用一个配置清单来进行修改calico环境即可。我们这里先来演示一下如何使用calicoctl修改配置属性。

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 获取当前的配置属性-ipv4-ippool 10.244 .0.0 /16 all()24 10.244 .0.0 /16

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 定制资源配置文件-ipv4-ippool -o yaml > default-ipv4-ippool .yaml-ipv4-ippool 24 10.244 .0.0 /16 1 'IPPool' resource(s)

检查效果

1 2 3 4 5 6 7 8 9 10 11 查看路由信息root @kubernetes -master1 ~]10.0 .0.2 dev eth010.244 .1.0 /24 via 10.0 .0.13 dev eth0 proto bird10.244 .2.0 /24 via 10.0 .0.14 dev eth0 proto bird10.244 .3.0 /24 via 10.0 .0.15 dev eth0 proto bird10.244 .4.0 /24 via 10.0 .0.16 dev eth0 proto bird10.244 .5.0 /24 via 10.0 .0.17 dev eth0 proto bird

1 2 3 4 5 6 7 8 9 10 11 12 13 在master1上ping在节点node2上的podroot @kubernetes -master1 ~]10.244 .4.3 (10.244 .4.3 ) 56 (84 ) bytes of data .64 bytes from 10.244 .4.3 : icmp_seq=1 ttl=63 time=0.671 msroot @kubernetes -node2 ~]-v or -vv for full protocol decode-type EN10MB (Ethernet), capture size 262144 bytes15 :47 :32.906462 IP 10.0 .0.12 > 10.244 .4.3 : ICMP echo request, id 28248 , seq 1 , length 64 15 :47 :32.906689 IP 10.244 .4.3 > 10.0 .0.12 : ICMP echo reply, id 28248 , seq 1 , length 64

反射器实践

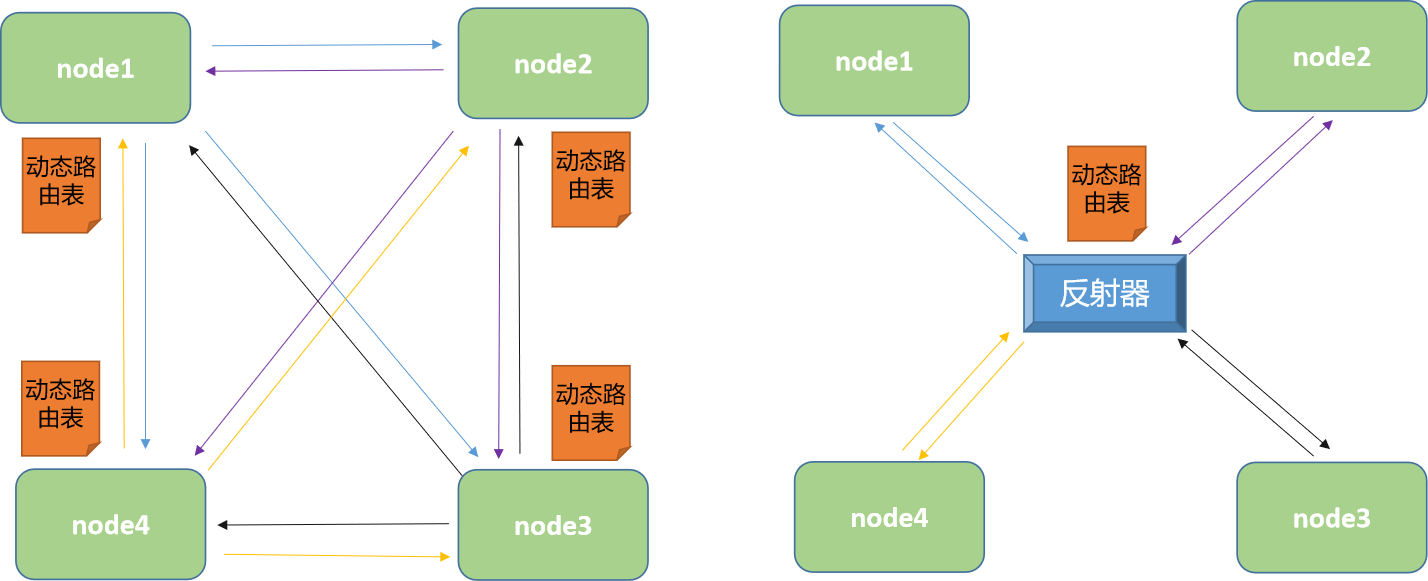

当前节点的网络效果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 查看当前节点的网络效果root @kubernetes -master1 ~]process is running.-------------- +------------------- +------- +---------- +------------- +TYPE | STATE | SINCE | INFO |-------------- +------------------- +------- +---------- +------------- +10.0 .0.15 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.17 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.13 | node-to-node mesh | up | 07 :30 :48 | Established |10.0 .0.14 | node-to-node mesh | up | 07 :30 :51 | Established |10.0 .0.16 | node-to-node mesh | up | 07 :31 :41 | Established |-------------- +------------------- +------- +---------- +------------- +

需求

1 2 当前的calico节点的网络状态是 BGP peer 的模型效果,也就是说 每个节点上都要维护 n-1 个路由配置信息,整个集群中需要维护 n*(n-1 ) 个路由效果,这在节点量非常多的场景中,不是我们想要的。

1 2 3 4 如果我们要做 BGP reflecter 效果的话,需要对反射器角色做冗余,如果我们的集群是一个多主集群的话,可以将集群的master节点作为bgp的reflecter角色,从而实现反射器的冗余。1 定制反射器角色2 后端节点使用反射器3 关闭默认的网格效果

1 创建反射器角色

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 定制资源定义文件 01 -calico-reflector-master .yaml-reflector : true-master1 10.0 .0.12 /16 10.244 .0.1 1.1 .1.1 -f 01 -calico-reflector-master .yaml

2 更改节点的网络模型为 reflecter模型

1 2 3 4 5 6 7 8 9 10 11 12 13 14 定制资源定义文件 02 -calico-reflector-bgppeer .yaml-demo -reflector =="true" -f 02 -calico-reflector-bgppeer .yaml

3 关闭默认的网格效果

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 定制资源定义文件 03 -calico-reflector-defaultconfig .yaml63400 -- 即点对点通信关闭-f 03 -calico-reflector-defaultconfig .yaml

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 查看效果root @kubernetes -master1 ~/txt ]-------------- +--------------- +------- +---------- +------------- +TYPE | STATE | SINCE | INFO |-------------- +--------------- +------- +---------- +------------- +10.0 .0.13 | node specific | up | 07 :51 :47 | Established |10.0 .0.14 | node specific | up | 07 :51 :49 | Established |10.0 .0.15 | node specific | up | 07 :51 :49 | Established |10.0 .0.16 | node specific | up | 07 :51 :47 | Established |10.0 .0.17 | node specific | up | 07 :51 :47 | Established |-------------- +--------------- +------- +---------- +------------- +

小结

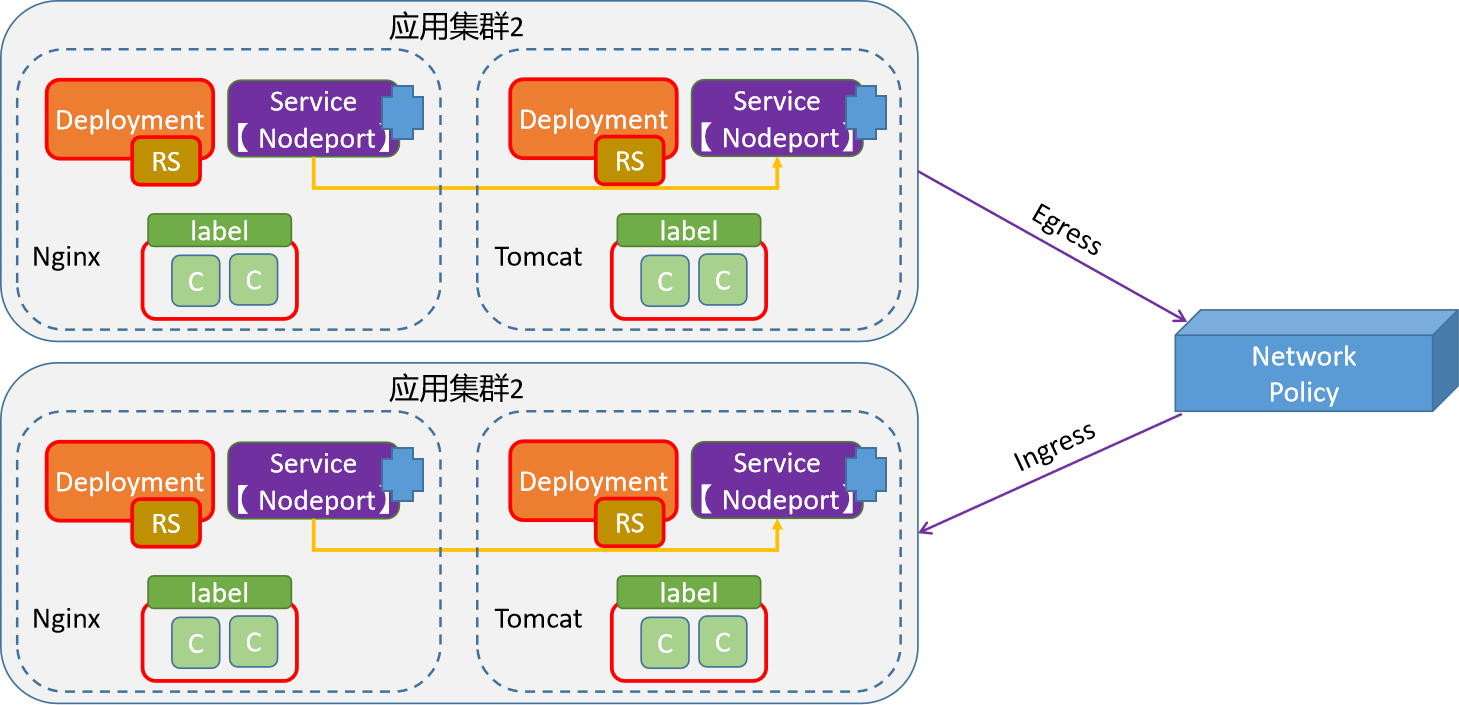

2.4 策略实践 学习目标

这一节,我们从 属性解读、基本控制、小结 三个方面来学习。

属性解读

策略简介

1 2 3 为了使用Network Policy,Kubernetes引入了一个新的资源对象Network Policy,供用户设置Pod间网络访问的策略。策略控制器用于监控指定区域创建对象(pod)时所生成的新API端点,并按需为其附加网络策略。

1 2 3 注意:

资源对象属性

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 apiVersion: networking.k8s.io/v1

配置示例

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 29 30 31 32 33 34 apiVersion: networking.k8s.io/v1test-network -policy 10.244 .0.0 /16 10.244 .1.0 /24 6379 10.244 .0.0 /24 3306

准备工作

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 在default命名空间创建应用root @kubernetes -master1 ~]root @kubernetes -master1 ~]root @kubernetes -master1 ~]root @kubernetes -master1 ~]root @kubernetes -master1 ~]-web-5865bb968d-759lc 1 /1 ... 10 s 10.244 .1.4 ...root @kubernetes -master1 ~]-web-65d688fd6-h6sbpp 1 /1 ... 10 s 10.244 .1.5 ...

1 2 3 开启superopsmsb的测试容器root @kubernetes -master1 ~]-web-65d688fd6-h6sbp :/

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 进入到容器里面查看效果root @kubernetes -master1 ~]-web-5865bb968d-759lc :/-web-5865bb968d-759lc :/10.96 .0.10 10.96 .0.10 -web .default.svc.cluster.local10.101 .181.105 -web-5865bb968d-759lc :/10.96 .0.10 10.96 .0.10 -web .superopsmsb.svc.cluster.local10.105 .110.175 -web-5865bb968d-759lc :/10.244 .1.4 netmask 255.255 .255.255 broadcast 0.0 .0.0 22442 bytes 20956160 (19.9 MiB)-web-5865bb968d-759lc :/10.244 .1.5 (10.244 .1.5 ) 56 (84 ) bytes of data .64 bytes from 10.244 .1.5 : icmp_seq=1 ttl=63 time=0.357 ms

基本控制

默认拒绝规则

1 2 3 4 5 6 7 8 9 10 11 12 13 14 查看资源清单文件deny-all -ingress "Ingress" , "Egress" ]deny-all -ingress created

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 尝试default空间资源访问superopsmsb空间资源-web-5865bb968d-759lc :/10.244 .1.5 (10.244 .1.5 ) 56 (84 ) bytes of data .--- 10.244 .1.5 ping statistics --- 1 packets transmitted, 0 received, 100 % packet loss, time 0 ms-web-5865bb968d-759lc :/curl : (28 ) Failed to connect to nginx-web .superopsmsb.svc.cluster.local port 80 : Connection timed out-web-5865bb968d-759lc :/-web-5865bb968d-759lc-1 .23.0

默认启用规则

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 查看资源清单文件-all-ingress "Ingress" , "Egress" ]-all-ingress created

1 2 3 4 5 6 7 8 9 10 11 12 在default空间访问superopsmsb空间资源-web-5865bb968d-759lc :/-web-65d688fd6-h6sbp-1 .23.0 -web-5865bb968d-759lc :/10.244 .1.5 (10.244 .1.5 ) 56 (84 ) bytes of data .64 bytes from 10.244 .1.5 : icmp_seq=1 ttl=63 time=0.181 ms

当前namespace的流量限制

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 查看资源清单文件-current-ns "Ingress" , "Egress" ]-current-ns created

1 2 3 4 5 6 7 default资源访问superopsmsb资源-web-5865bb968d-759lc :/curl : (28 ) Failed to connect to nginx-web .superopsmsb.svc.cluster.local port 80 : Connection timed out-web-5865bb968d-759lc :/10.244 .1.5 (10.244 .1.5 ) 56 (84 ) bytes of data .

1 2 3 4 5 6 superopsmsb资源访问同命名空间的其他资源-web-65d688fd6-h6sbp :/10.244 .1.2 (10.244 .1.2 ) 56 (84 ) bytes of data .64 bytes from 10.244 .1.2 : icmp_seq=1 ttl=63 time=0.206 ms

小结

2.5 流量管控 学习目标

这一节,我们从 ip限制实践、pod限制实践、小结 三个方面来学习。

ip限制知识

准备工作

1 2 3 4 5 6 准备同名空间的两个测试pod1 -client1 --image =kubernetes-register .superopsmsb.com/superopsmsb/busybox -n superopsmsb --rm -it -- /bin/sh2 -client2 --image =kubernetes-register .superopsmsb.com/superopsmsb/busybox -n superopsmsb --rm -it -- /bin/sh

简介

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 26 27 28 查看资源清单文件deny-ns -pod "Ingress" , "Egress" ]10.244 .0.0 /16 10.244 .2.0 /24 80 deny-ns -pod created

1 2 3 4 5 6 7 3 网段测试容器查看效果10.244 .3.7 Bcast:0.0 .0.0 Mask:255.255 .255.255 10.244 .1.5 (10.244 .1.5 :80 )100 % |*****************************************************| 46 0 :00 :00 ETA

1 2 3 4 5 6 7 8 9 2 网段测试容器查看效果10.244 .2.6 Bcast:0.0 .0.0 Mask:255.255 .255.255 10.244 .1.5 (10.244 .1.5 :80 )wget : can't connect to remote host (10.244.1.5): Connection timed out / 结果显示: 同namespace可以进行ip级别的访问测试

pod限制实践

实践

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 18 19 20 21 22 23 24 25 查看在ip限制的基础上,扩充pod限制资源清单文件-controller "Egress" ]53 80 -controller created

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 在所有pod测试容器中10.96 .0.10 1 : 10.96 .0.10 kube-dns .kube-system .svc.cluster.local-web .default.svc.cluster.local1 : 10.101 .181.105 nginx-web .default.svc.cluster.local10.96 .0.10 1 : 10.96 .0.10 kube-dns .kube-system .svc.cluster.local-web 1 : 10.105 .110.175 nginx-web .superopsmsb.svc.cluster.local

小结

2.6 基准测试 学习目标

这一节,我们从 软件简介、简单实践、小结 三个方面来学习

软件简介

简介

1 2 3 4 knb 全称 Kubernetes Network Benchmark,它是一个 bash 脚本,它将在目标 Kubernetes 集群上启动网络基准测试。-bench-suite

1 2 3 4 5 6 7 8 9 10 11 它的主要特点如下:2 分钟

准备工作

1 2 3 4 5 6 7 master节点下载核心服务镜像-bench-suite -custom-monitor -iperf3

注意事项

1 2 3 由于需要测试k8s节点间的网络通信质量并且将结果输出,所以它在操作的过程中需要提前做一些准备1 准备k8s集群的认证config文件2 准备数据文件的映射目录

简单实践

命令解析

1 2 3 4 5 6 对于容器内部的knb命令来说,它的基本格式如下:--verbose --client-node 客户端节点 --server-node 服务端节点

1 2 3 4 5 6 查看命令帮助-it --hostname knb --name knb --rm -v /tmp/my-graphs :/my-graphs -v /root/.kube/config:/.kube/config olegeech/k8s-bench-suite --help

测试效果

1 2 生成检测数据-it --hostname knb --name knb --rm -v /tmp/my-graphs :/my-graphs -v /root/.kube/config:/.kube/config olegeech/k8s-bench-suite --verbose --server-node kubernetes-node1 --client-node kubernetes-node2 -o data -f /my-graphs /mybench.knbdata

1 2 以json方式显示数据-it --hostname knb --name knb --rm -v /tmp/my-graphs :/my-graphs -v /root/.kube/config:/.kube/config olegeech/k8s-bench-suite -fd /my-graphs /mybench.knbdata -o json

1 2 根据数据进行绘图展示-it --hostname knb --name knb --rm -v /tmp/my-graphs :/my-graphs -v /root/.kube/config:/.kube/config olegeech/k8s-bench-suite -fd /my-graphs /mybench.knbdata --plot --plot-dir /my-graphs /

1 2 设定数据的图形样式-it --hostname knb --name knb --rm -v /tmp/my-graphs :/my-graphs -v /root/.kube/config:/.kube/config olegeech/k8s-bench-suite -fd /my-graphs /mybench.knbdata --plot --plot-args '--width 900 --height 600' --plot-dir /my-graphs

小结